网站首页 科技 > 正文

安全研究人员发现了一种新的僵尸网络,它一直在攻击运行暴露在互联网上的远程桌面协议(RDP)连接的Windows系统。

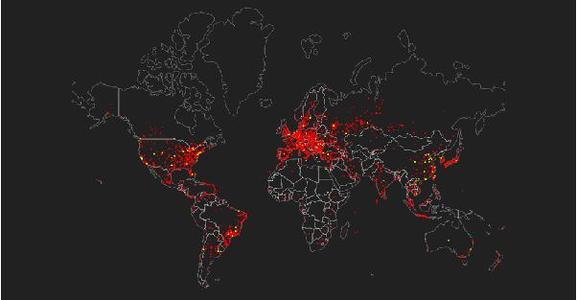

研究人员发现,Morphus实验室的Renato Marinho发现,僵尸网络攻击了1,596,571个RDP终端,这一数字在未来几天可能会上升。

僵尸网络名为GodBuild,工作原理如下:

僵尸网络暴力和通过RDP访问视窗系统。

下载包含GoldBrute恶意软件代码的ZIP文件。

在互联网上扫描新的RDP端点,这些端点不属于主要的黄金暴力RDP端点列表。

找到80个新的RDP端点后,它会向其远程命令和控制服务器发送一个IP地址列表。

受感染的主机收到了强制的IP地址列表。对于每个IP地址,机器人必须尝试仅使用一个用户名和密码进行身份验证。每个黄金暴力机器人都有不同的用户名和密码组合。

Bot执行暴力攻击,并将结果报告给CC服务器。

GOLDBRUTE僵尸网络正在扩张。

目前还不清楚GoldBrute僵尸网络有多大。众所周知,僵尸网络的“可扩展”RDP目标列表在过去几天中不断增长,因为它会慢慢发现新的RDP端点来发起攻击。

GoldBrute的主要RDP目标列表的增长也表明受感染设备的基本数量有所增加。

对于在互联网上运行暴露的RDP端点的公司和用户来说,坏消息是僵尸网络很难被发现和阻止。这是因为每个受感染的GoldBrute系统只会为每个受害者发起一次密码猜测尝试,从而阻止了提供强大入侵保护的安全系统。

BLUEKEEP掩盖了真正的危险。

GoldBrute僵尸网络的发现也强调了目前暴力攻击仍然是网上曝光的RDP系统最大的威胁。

尽管迫在眉睫的迫使新的蓝色RDP漏洞武器化的威胁引起了恐慌,但安全研究人员表示,今天大多数RDP袭击都是典型的暴力袭击。

根据网络威胁情报公司Bad Packets今天发布的统计数据,过去一周,针对BlueKeep漏洞的RDP扫描仅占所有恶意RDP流量的3.4%。

另一方面,RDP暴力攻击和试图利用老RDP漏洞的占96.6%,这表明许多安全公司和安全研究人员已经有意识地决定不发布有效的BlueKeep漏洞,这是一个很好的决定。

版权说明: 本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。

猜你喜欢:

- 2021-12-20 Win10的下一次大更新将命名为21H1

- 2022-09-17 据报道Facebook正在开发一款名为Threads的新应用

- 2022-11-09 三星Galaxy S20通过UI 2.5更新获得了一些便捷的Galaxy Note20功能

- 2022-01-15 安兔兔3月正式公布安卓性价比榜单

- 2022-08-15 索尼推出下一代UWP-D无线麦克风系列价格和上市时间

- 2022-07-12 评测酷比魔方Talk7X平板如何以及昂达V975m四核平板怎么样

- 2021-09-07 app使用问答:如何建立指甲圈建立连接方法

- 2022-01-17 华为正式发布Mate40系列最新预热视频

最新文章:

- 2023-03-07 眼镜框的选择

- 2023-03-07 人人租(r人人)

- 2023-03-07 托收承付和委托收款是什么意思(托收承付是什么意思)

- 2023-03-07 风是自由的 希望你也是英文(你也是 英文)

- 2023-03-07 古诗情景运用填空题(经典古诗文情景阅读填空题)

- 2023-03-07 最爱你的是我 否则你怎么让我爱你(最爱你的是我 否则你怎么让我)

- 2023-03-07 如何开网店呢(怎样开网店详细步骤)

- 2023-03-07 徒劳无功是什么生肖百度找最佳答案最最准生肖

- 热点推荐

- 热评文章